Na Temporada 1, Episódio 6, Elliot está sendo chantageado pelo traficante de drogas, Vera, para tirá-lo da prisão. Ele está mantendo Shayla como refém e deu a Elliot até a meia-noite para hackear o sistema de computador da prisão a fim de liberá-lo.

Elliot tenta explicar a Vera que esse tipo de hack não pode ser feito em questão de horas, mas sim em dias ou semanas para encontrar uma vulnerabilidade de segurança que ele possa explorar. Vera não vai cede para dar a Elliot mais tempo. Como resultado, Elliot tem que tentar algumas técnicas.

Pen Drive Malicioso

Como esperado, um oficial pega um e o insere em seu computador. Elliot consegue obter uma conexão SSH com ele, mas antes que ele consiga fazer qualquer coisa, o software antivírus o detecta e desconecta Elliot. Elliot então chama Darlene de “script-kiddie” por usar um malware conhecido da Rapid9 (uma referência ao desenvolvedor do Metasploit, Rapid7) em vez de desenvolver um novo exploit, e Darlene se defende dizendo “Eu só tive uma hora.” (Ela poderia ter possivelmente re-encodificado com o shellter e talvez passasse despercebido pelo software antivírus).

Alguns questionaram se essa abordagem poderia funcionar. Antes da desativação do recurso de autorun automático nos sistemas operacionais modernos, você poderia ter um arquivo .exe no pen drive que seria executado automaticamente. Em um sistema operacional moderno, o autorun é desativado por padrão.

Podemos supor que essa máquina tinha o recurso autorun ativado ou, mais provavelmente, Darlene tinha instalado o malware em um pen drive que foi reprogramado para emular um teclado USB. Quando o pen drive é instalado no sistema, o sistema operacional reconhece o pen drive como um teclado USB, dando-lhe acesso com os direitos do usuário logado e, em seguida, injeta seu código malicioso no sistema operacional. Assim, essa abordagem poderia ter funcionado se Darlene tivesse re-codificado o malware com Veil-Evasion ou shellter.

Hackeando WPA2

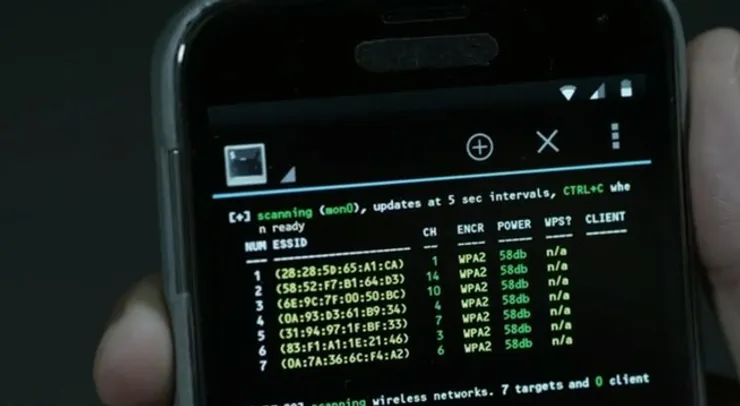

Enquanto Elliot está visitando Vera na prisão, ele traz seu telefone com ele, no qual ele instalou um aplicativo de scanner de Wi-Fi. Com esse scanner, ele pode ver todos os APs sem fio e vê que todos estão protegidos com WPA2. Embora ele saiba que pode quebrar WPA2, ele reconhece que o curto espaço de tempo com o qual ele está trabalhando é inadequado para forçar WPA2.

No processo de escanear hotspots sem fio e tecnologias de criptografia com seu telefone, Elliot vê uma conexão Bluetooth quando o carro de um oficial se aproxima dele.

Isso inspira Elliot a uma nova estratégia, ou seja, hackear o Bluetooth e entrar no sistema de computador da prisão através da conexão celular dedicada do carro da polícia com a prisão!

Hackeando um Teclado Bluetooth

A estratégia de Elliot aqui é falsificar a conexão Bluetooth do carro da polícia para seu teclado. Se ele conseguir fazer com que o laptop acredite que seu teclado é na verdade o teclado do policial, ele pode controlar o laptop do policial e entrar na rede da prisão. Uma vez dentro da rede, ele pode fazer upload de malware para assumir o controle dos sistemas controlados digitalmente da prisão.

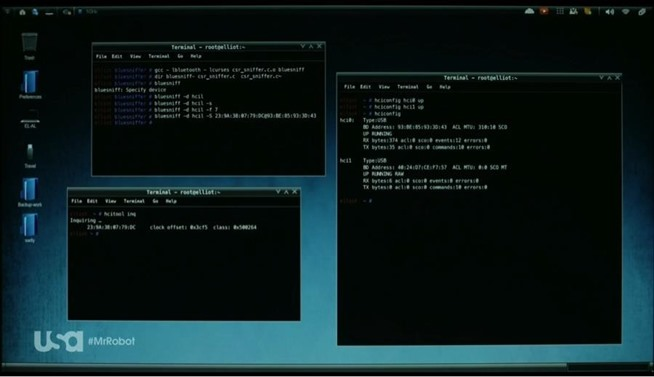

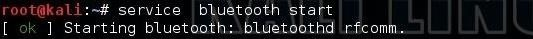

Passo 1: Ativar o Bluetooth

Antes que Elliot possa fazer qualquer coisa, ele precisa ativar o Bluetooth em seu sistema de hacking Linux iniciando o serviço bluetooth:

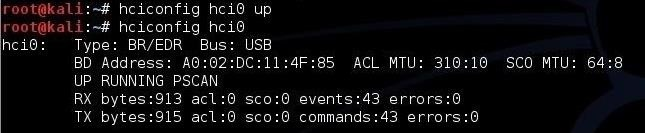

Em seguida, ele precisa ativar o dispositivo Bluetooth:

Então ele verifica se está realmente funcionando, bem como suas propriedades, digitando:

Observe o “Endereço BD” na segunda linha – este é o endereço MAC do dispositivo Bluetooth.

Passo 2: Escanear Dispositivos Bluetooth

A primeira coisa que Elliot faz nesse hack é escanear conexões Bluetooth. Se você observar de perto a tela de Elliot, verá que ele está usando o hcitool, uma ferramenta de configuração Bluetooth integrada no Kali Linux. Embora isso funcione, testamos e obtivemos melhor sucesso com o btscanner, um scanner Bluetooth integrado com uma interface gráfica rudimentar. Para usá-lo, basta digitar:

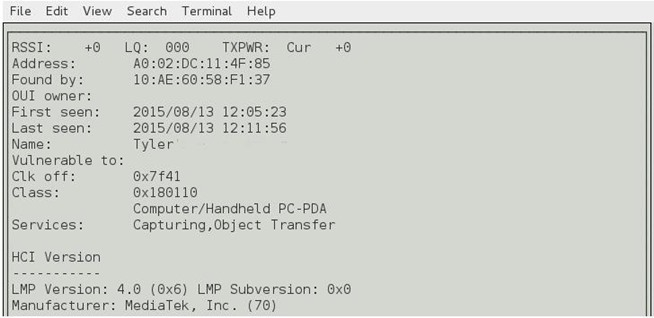

kali > btscannerEm seguida, selecione “i” para iniciar uma varredura de pesquisa. Você pode ver os resultados abaixo.

Usando o btscanner, podemos obter uma lista de todos os dispositivos Bluetooth ao alcance. Este aqui tem um endereço MAC e um nome de “Tyler” – para falsificar este dispositivo, precisamos falsificar o endereço MAC e o nome do dispositivo.

É assim que Elliot obtém o endereço MAC e o nome do dispositivo Bluetooth no carro do policial. Lembre-se de que o Bluetooth é um protocolo de baixa potência com um alcance de cerca de 10 metros (embora com uma antena direcional, distâncias de até 100 metros tenham sido alcançadas).

Passo 3: Falsificar o Endereço MAC do Teclado

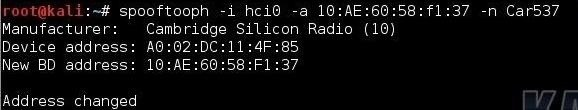

Agora que Elliot tem o nome e o endereço MAC do teclado do policial, ele precisará falsificá-lo clonando o teclado do policial com essas informações. O Kali Linux possui uma ferramenta projetada para falsificar dispositivos Bluetooth chamada spooftooph. Podemos usá-lo para falsificar o teclado com um comando semelhante a este:

Se fizermos isso corretamente, nosso dispositivo Bluetooth falsificará o endereço MAC e o nome do dispositivo Bluetooth do computador do policial.

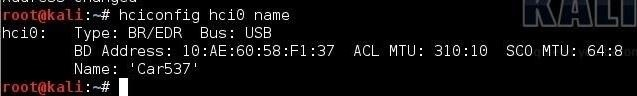

Para verificar se fomos bem-sucedidos, podemos usar hciconfig seguido do dispositivo e do interruptor “name” que listará o nome do dispositivo. Lembre-se, este é o nosso dispositivo Bluetooth que estamos tentando emular com o dispositivo Bluetooth do carro da polícia. Se tivermos sucesso, ele terá o mesmo endereço MAC e nome do dispositivo Bluetooth do policial.

Agora, temos um dispositivo Bluetooth que é um clone perfeito do teclado Bluetooth do carro da polícia!

Passo 4: Conectar o Dispositivo Bluetooth ao Laptop do Policial

Aqui é onde a realidade e a história de Mr. Robot se divergem. O hacking de Mr. Robot é muito realista, mas mesmo neste show, o diretor toma algumas liberdades literárias. Isso é permitido – obras criativas não devem ser limitadas pela realidade.

Para Elliot se conectar ao laptop do policial, ele precisaria da chave de vínculo (esta é uma chave para identificar o dispositivo Bluetooth previamente pareado). Ele poderia adivinhar (improvável) ou quebrá-la, mas não seria tão rápido como apareceu no show. Outra possibilidade é que quando o sistema reiniciou ou o teclado foi desconectado, Elliot poderia se conectar ao laptop, pois é um clone do teclado do policial. Em qualquer caso, levaria mais tempo do que Elliot teve neste episódio para hackear o teclado Bluetooth do policial.

Passo 5: Hackear a Prisão

No último passo, Elliot usa o computador hackeado do policial para fazer upload de malware via FTP que lhe dará controle sobre as portas das celas da prisão. Poucas pessoas percebem que prisões e outros sistemas industriais, frequentemente chamados de SCADA, são muito hackeáveis.

O hack Stuxnet da instalação de enriquecimento de urânio do Irã foi muito semelhante a isso. Esses sistemas industriais têm CLP’s (controladores lógicos programáveis) que são basicamente controladores digitais. Presumivelmente, esta prisão tinha CLP’s controlando as portas das celas da prisão (uma suposição muito razoável) e o malware de Elliot os infectou e deu controle, permitindo que ele abrisse todas as celas, liberando Vera e todos os outros prisioneiros.

Excelente abordagem sobre as técnicas utilizadas para tal feito. Embora não sendo tão rápida da forma que foi usada na série e explicada no texto, o conhecimento de diversos tipos de ataques fez com que Elliot tivesse sucesso na invasão dos sistemas CLP´s da prisão. Com o conhecimento certo hoje tudo mesmo tem vulnerabilidades.