Em março de 2017 houve um vazamento de dados da CIA pelo Wikileaks, chamado Vault7, que revelou muitas informações sobre os esforços de inteligência cibernética da CIA. Na minha opinião, a revelação de que grande parte do código malicioso que a CIA usa para espionar cidadãos estrangeiros de todo o mundo utiliza “trechos” de código de malware público foi uma das maiores descobertas e significativas.

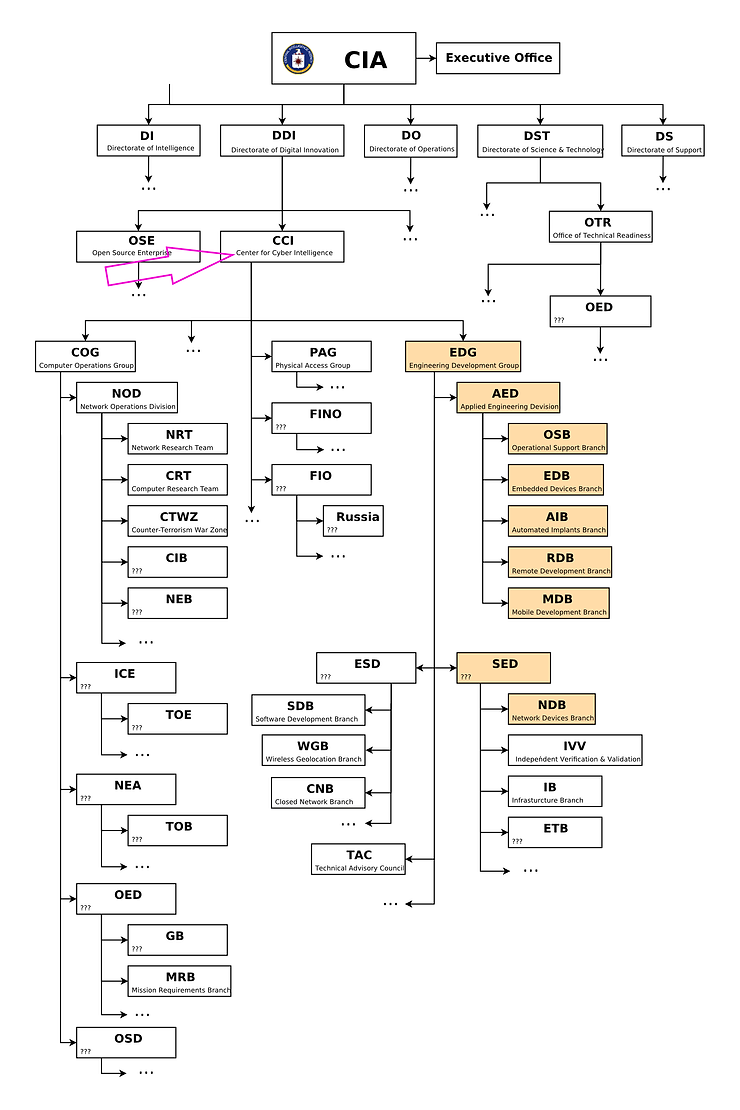

Na época o WikiLeaks divulgou documentos chamados Vault7 que contêm informações sobre o programa de inteligência cibernética da CIA. A CIA possui uma subdivisão, com sede em Langley, Virgínia, conhecida como CCI ou Centro de Inteligência Cibernética (consulte o organograma abaixo). Esta divisão é responsável por desenvolver seu próprio programa de vigilância cibernética independente da NSA. Este vazamento de dados revela que esse programa desenvolveu malware que infecta iPhones, sistemas Windows, telefones Android e até mesmo TVs Samsung.

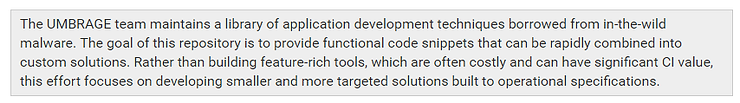

Dentro do CCI da CIA, há outro grupo chamado Grupo Umbrage. Conforme o documento abaixo indica, o Grupo Umbrage foi encarregado de manter uma biblioteca de código reutilizável de outros malwares públicos conhecidos. Dessa forma, a CIA poderia desenvolver rapidamente malware a partir de trechos de outros malwares conhecidos. Os documentos indicam que a CIA reutilizou código de malwares como Shamoon, Upclicker, Kits de Exploração Nuclear e HiKit, entre outros. Eles também utilizaram outros malwares conhecidos que foram relatados nesses documentos. Além disso, a CIA provavelmente utilizou todo ou parte das vulnerabilidades zero-day da Hacking Team, a empresa privada italiana de desenvolvimento de exploits que vende seus exploits para governos.

Isso argumenta enfaticamente a favor de aprimorar suas habilidades como profissional de segurança cibernética estudando Engenharia Reversa de Malware. Com base na minha experiência, nem a NSA nem a CIA reinventam a roda ao desenvolver novos malwares. Eles simplesmente refazem a engenharia e reutilizam o malware, primeiro usando “debugger e dis-assemblers” para encontrar seções de código que podem ser reutilizadas. Entre as muitas vantagens desse enfoque está a capacidade de desviar a atenção de analistas forenses quanto à origem do malware (analistas forenses muitas vezes rastreiam a origem do malware a partir de trechos de código reutilizados).

Para alcançar o auge do desenvolvimento de exploits e da análise forense de malware, é necessário entender a Engenharia Reversa de Malware.